Sécuriser RDP

Le Protocole de bureau à distance (RDP) est un moyen efficace de gérer des serveurs à distance, mais il n'est pas aussi sécurisé que nous le souhaiterions. Deux facteurs intéressent généralement les attaquants. Le port de connexion par défaut (3389) est rarement modifié, et des mots de passe simples peuvent être forcés à l'aide de dictionnaires pré-compilés. Il existe deux méthodes principales pour protéger votre connexion RDP contre les attaques externes et réduire le risque de piratage de serveur. Dans ce guide, nous vous expliquerons brièvement comment établir chacune d'elles.

Définir un port non standard

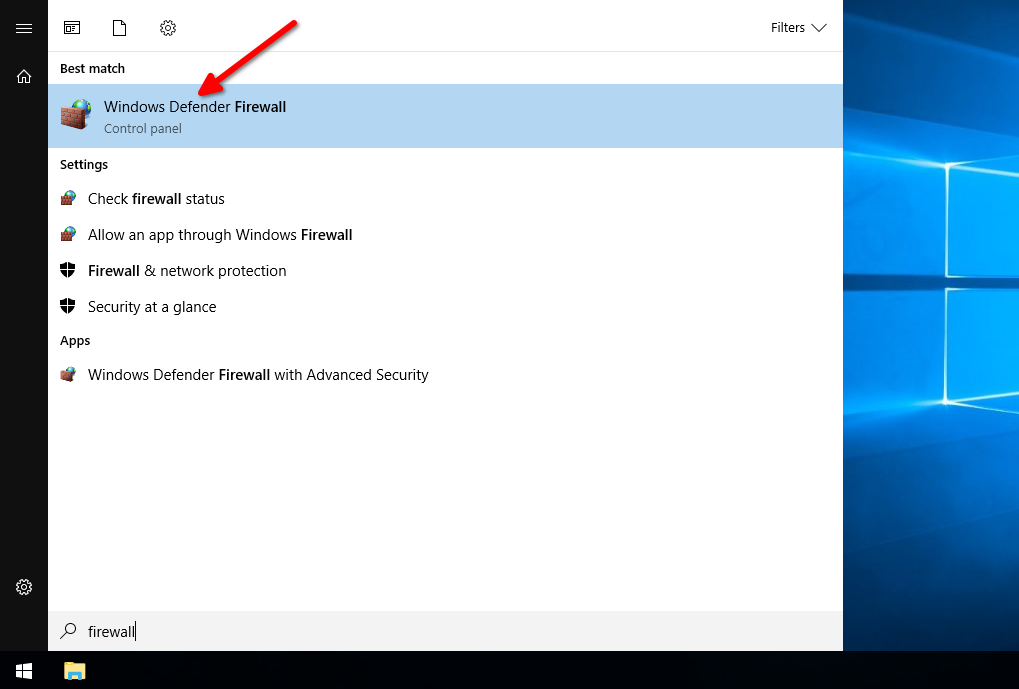

Avant de modifier la configuration actuelle, il est important d'activer les connexions sur le numéro de port prévu. Si vous ne le faites pas, le pare-feu Windows Defender interrompra la connexion après avoir modifié le port RDP par défaut. Cela rendra impossible l'établissement d'une connexion et vous perdrez le contrôle du serveur. Cliquez sur le menu Démarrer et tapez le mot pare-feu sur le clavier. Ensuite, cliquez sur Windows Defender Firewall:

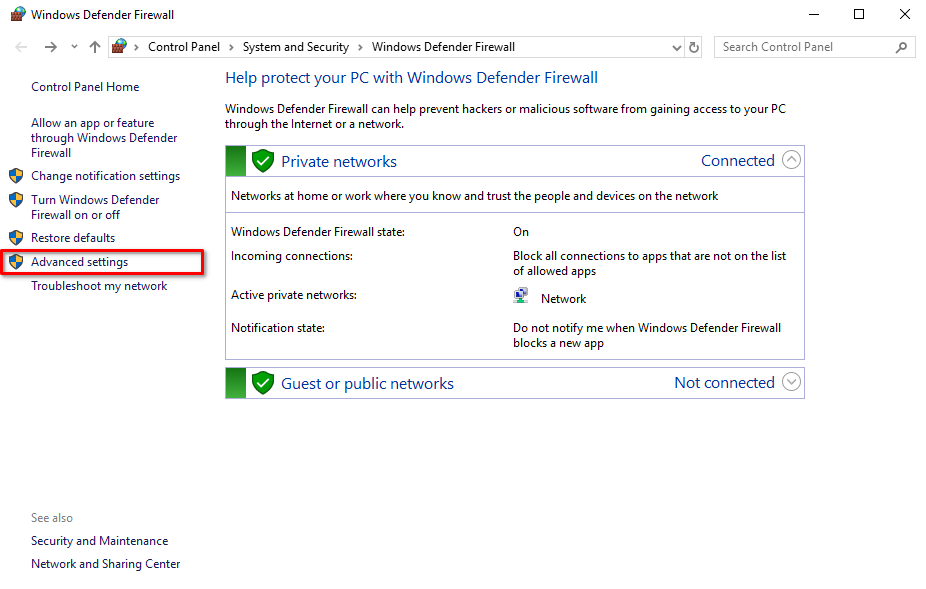

Choisissez Paramètres avancés dans le menu de gauche :

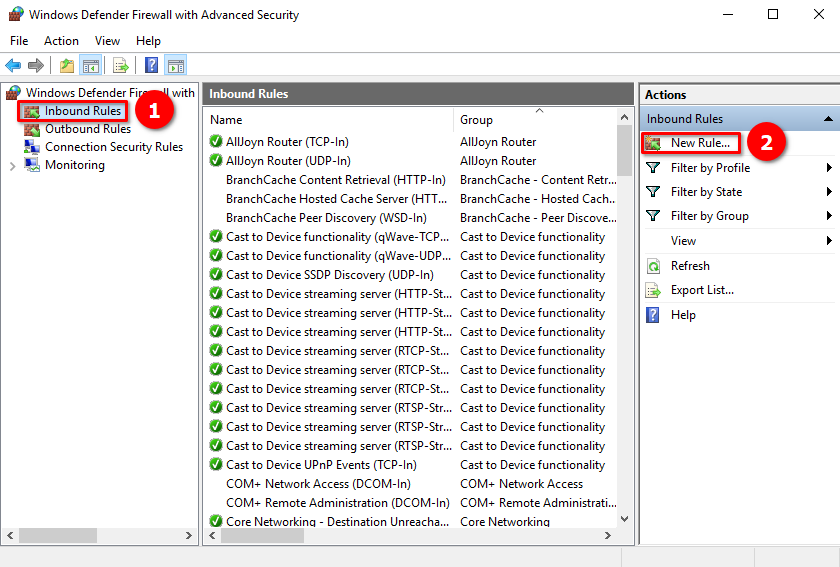

Cliquez sur Règles entrantes, puis sur Nouvelle Règle... :

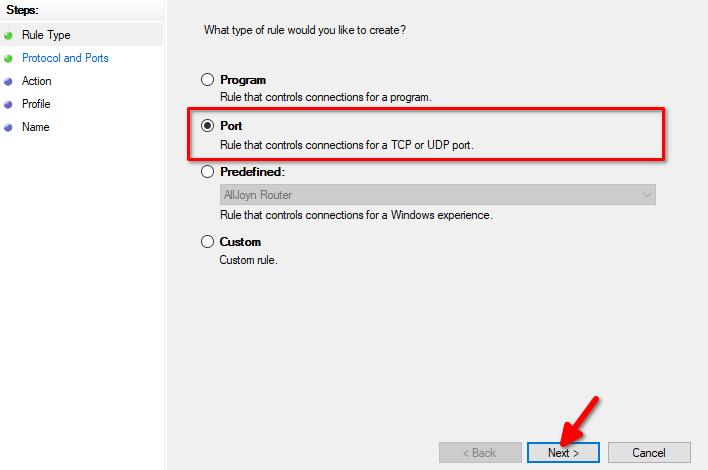

La manière la plus simple est de créer la règle pour le port souhaité. Cochez Port et cliquez sur le bouton Suivant :

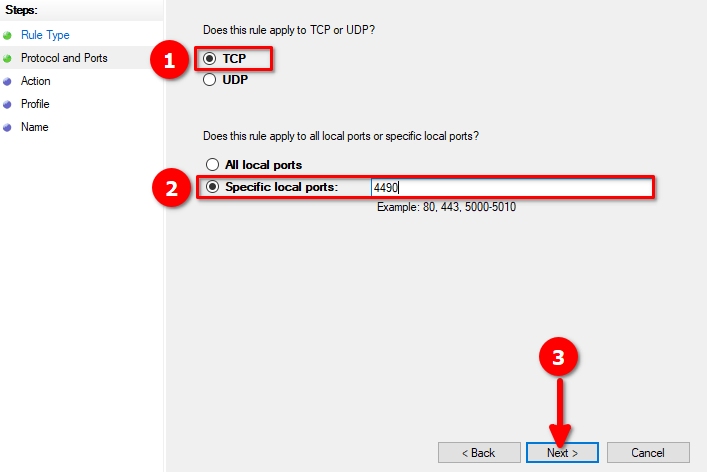

RDP fonctionne en utilisant le protocole TCP. Cochez la case TCP et spécifiez le port pour RDP. Nous recommandons de sélectionner un numéro dans cette plage : 1024-65535. Cochez sur Ports locaux spécifiques et tapez le numéro. Par exemple, nous utilisons le port 4490 :

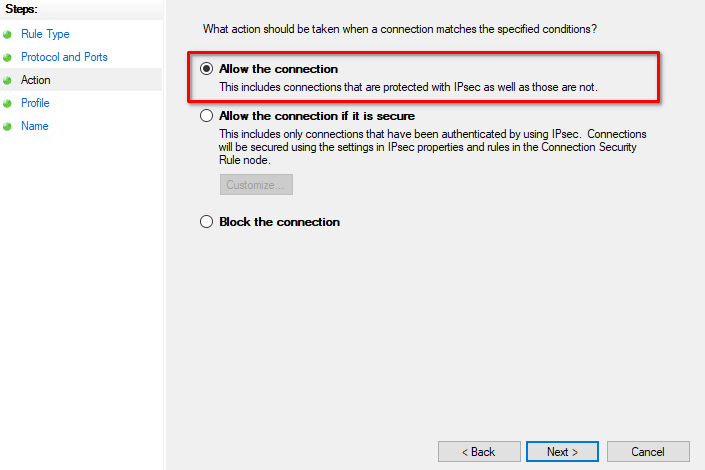

Définissons ce que la règle fera. Cochez sur Autoriser la connexion et continuez avec le bouton Suivant :

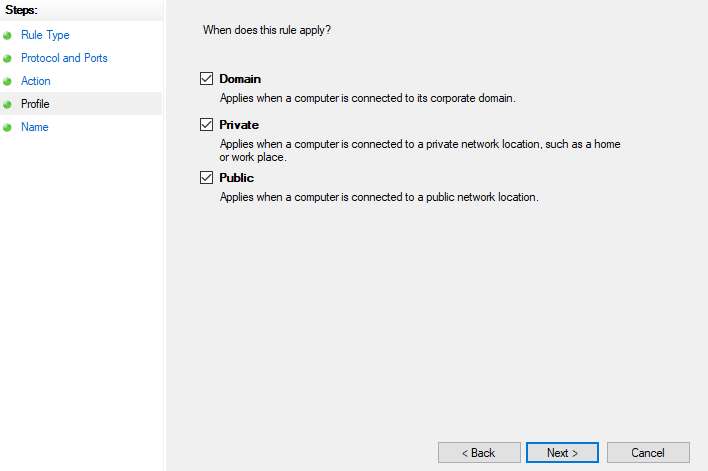

Cochez chaque point qui s'applique à vos politiques de sécurité et appuyez sur le bouton Suivant :

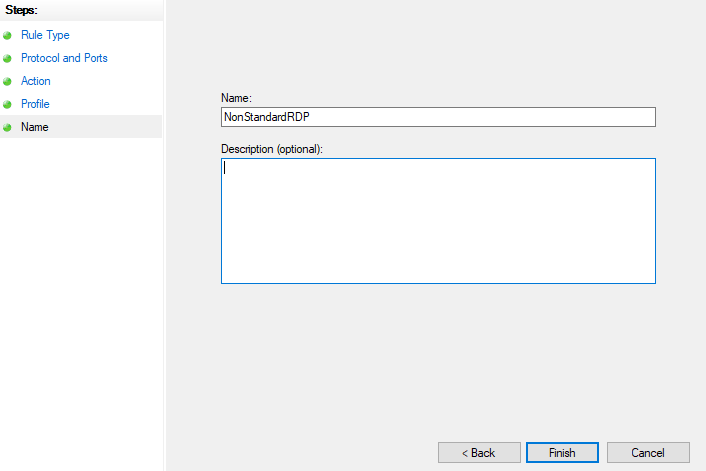

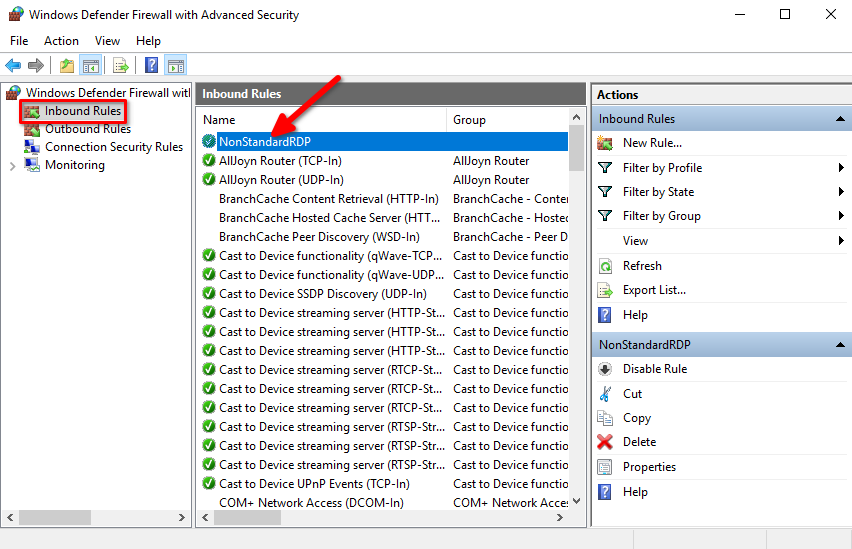

Nommons la nouvelle règle : NonStandardRDP et enregistrons-la avec le bouton Terminer :

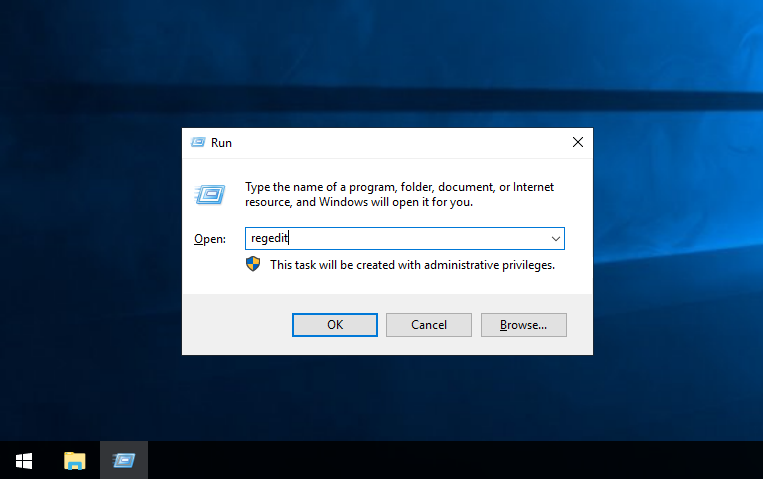

La nouvelle règle a été créée avec succès et nous pouvons modifier notre port RDP par défaut. Vous ne pouvez pas utiliser l'interface graphique pour changer le port RDP. Au lieu de cela, vous devez accéder à l'éditeur de registre et modifier la valeur correspondante là-bas. Utilisez le raccourci clavier Win + R pour ouvrir la fenêtre de commande, tapez regedit et confirmez avec le bouton OK :

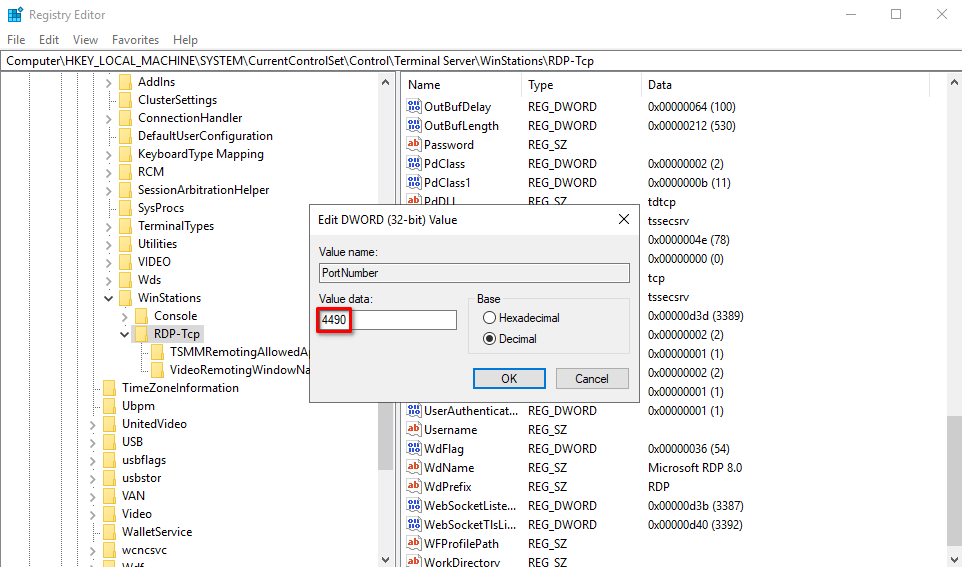

Dans l'éditeur de registre ouvert, vous devez ouvrir les branches suivantes en séquence :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Veuillez trouver et double-cliquer sur la chaîne PortNumber :

La représentation hexadécimale des nombres est activée par défaut. Cliquez sur Décimal, tapez le nouveau numéro de port dans le champ Valeur de données, et confirmez avec OK :

Maintenant, vous pouvez fermer l'éditeur de registre et procéder au redémarrage du serveur. Après cela, vous pouvez vous connecter au nouveau port RDP.

Autoriser l'accès depuis certaines IP

Améliorons maintenant les mesures de sécurité en n'autorisant les connexions que depuis certaines adresses IP. Les connexions provenant d'autres adresses seront refusées. Ouvrez à nouveau la liste des règles entrantes, comme indiqué ci-dessus, et trouvez notre règle précédemment créée nommée NonStandardRDP qui permet les connexions au port 4490. Double-cliquez dessus pour ouvrir la fenêtre des propriétés :

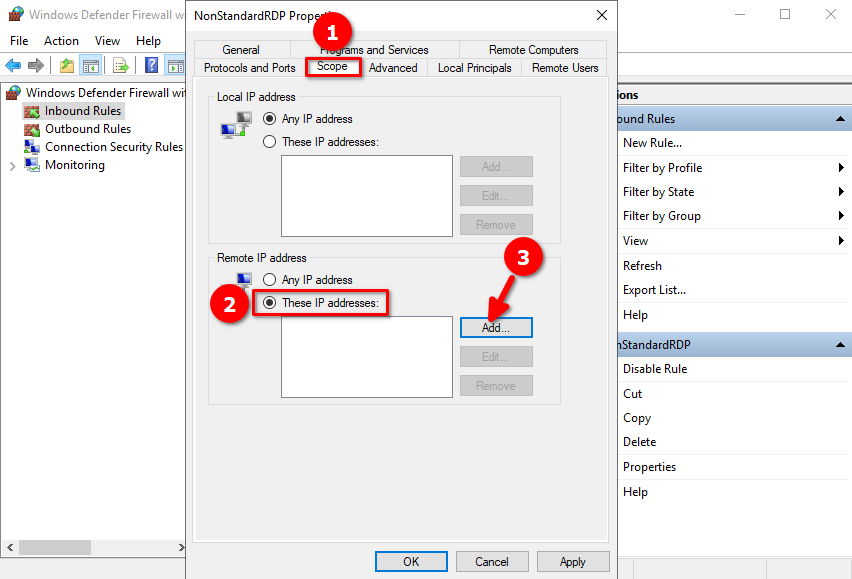

Cliquez sur Portée, cochez Ces adresses IP, et cliquez sur le bouton Ajouter :

Vous pouvez taper une adresse IP spécifique ou un sous-réseau entier d'IP à partir duquel autoriser les connexions, puis cliquez sur OK :

Confirmez à nouveau le changement de règle avec OK. Maintenant, vous pouvez vous connecter au serveur en utilisant RDP uniquement à partir d'adresses spécifiques. En plus de trouver le bon numéro de port, les attaquants devront également usurper l'adresse IP source.

Voir aussi :

Mis à jour: 04.01.2026

Publié: 24.06.2024